Audit di Rete

Con l'aumento delle notizie riportate dai media sulla diffusione di programmi software dannosi tramite Internet, le minacce esterne hanno assunto un'importanza sempre maggiore nelle strategie di protezione delle risorse di rete delle organizzazioni o almeno dovrebbe essere così. Nella realtà solo poche aziende si rendono conto della pericolosità effettiva costituita da una falla del proprio sistema informatico. Se individuata da un male intenzionato questa falla può davvero rappresentare la porta attraverso la quale manomettere, cancellare e rubare dati, identità e informazioni. Come al solito sono molte le persone che si adoperano a mettere in piedi reti super veloci e super sofisticate ma pochi che pensano alla loro sicurezza.

E’ bene sapere che le minacce più pericolose per l'infrastruttura di un'organizzazione sono costituite dagli attacchi provenienti dall’interno della rete.

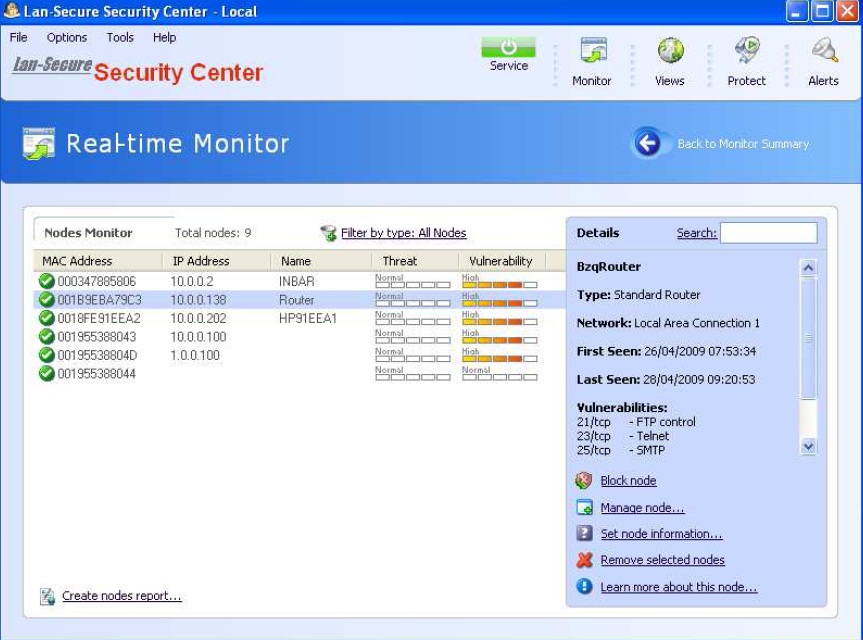

Gli attacchi interni che potrebbero causare potenzialmente i danni maggiori sono spesso quelli risultanti dalle attività di persone a cui sono assegnati i privilegi più alti, ad esempio gli amministratori di rete, o di una non adeguata configurazione dei sistemi di rete che consentono l’accesso ad informazioni pubbliche che non devono essere accedute.

Per le organizzazioni che hanno l'obbligo di rispettare determinati vincoli normativi, la verifica della rete è un fattore essenziale. Con l'aumentare dei requisiti normativi richiesti da numerose istituzioni a livello mondiale, le organizzazioni hanno la necessità di effettuare un audit delle reti, controllare il possibile accesso alle risorse nonché individuare gli utenti che si connettono e si disconnettono dalla rete.

Dalla esperienza che Eternet S.r.l. ha maturato in questi anni nel realizzare audit di network & security assessment, sono emersi risultati sconcertanti, che evidenziano in modo incontrovertibile come gli attacchi interni possano potenzialmente causare i danni maggiori.

Forti di tale esperienza desideriamo metterla a disposizione degli IT Manager per verificare se una adeguata configurazione dei sistemi di rete consente di fatto l’accesso ad informazioni pubbliche ed a privilegi ai quali non bisognerebbe accedere.

Documentazione allegata:

- Man In The Middle

- Posta Elettronica e Applicazioni Core

- Apparati di Rete

- Reti Wireless

- Open Port, Protocolli Layer 2 e Condivisione di Rete.

- Pubblicazione Servizi

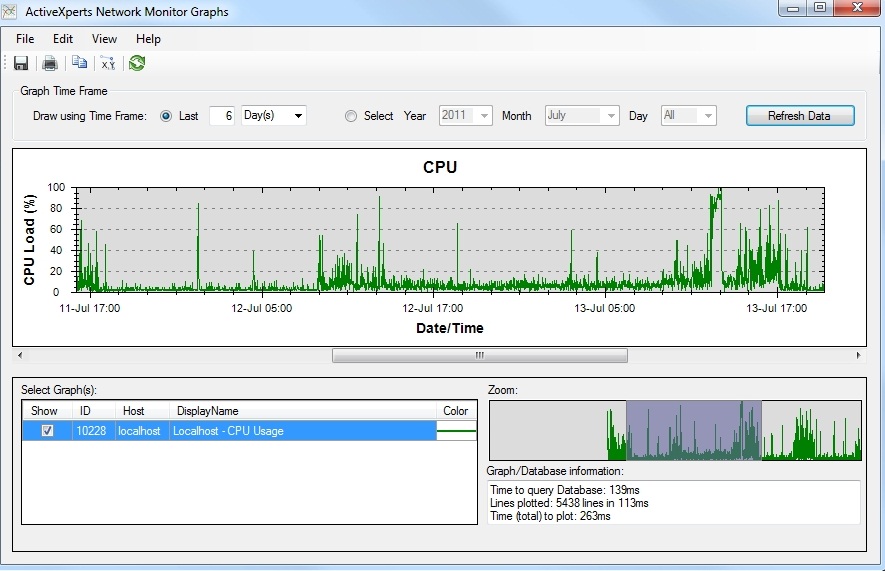

- Congestione di Rete e Mappatura

- Compliance Normativa e Privacy