Audit

Con l'aumento delle notizie riportate dai media sulla diffusione di programmi software dannosi tramite Internet, le minacce esterne hanno assunto un'importanza sempre maggiore nelle strategie di protezione delle risorse di rete delle organizzazioni o almeno dovrebbe essere così. Nella realtà solo poche aziende si rendono conto della pericolosità effettiva costituita da una falla del proprio sistema informatico. Se individuata da un male intenzionato questa falla può davvero rappresentare la porta attraverso la quale manomettere, cancellare e rubare dati, identità e informazioni. Come al solito sono molte le persone che si adoperano a mettere in piedi reti super veloci e super sofisticate ma pochi che pensano alla loro sicurezza.

Ma…………. come evitare attacchi ?

Certo non chiudendo indiscriminatamente gli accessi ai sistemi o alle applicazioni. Così facendo l’unica cosa che si ottiene con sicurezza è la certezza di una drastica riduzione dell’utilizzo della struttura informatica con una ripercussione diretta sul proprio lavoro in termini di tempo e conseguente aumento dei costi.

Neanche lasciare che ognuno continui a lavorare senza controlli o regole confidando nel fatto che comunque quando si presenterà il problema qualcuno lo risolverà come sempre è stato fatto. Vi assicuro che non c’è niente di più tragico pensare di poter fronteggiare le problematiche alla stessa maniera. Potremmo scoprire che questa volta un semplice cerotto non è per nulla sufficiente.

E’ bene sapere che le minacce più pericolose per l'infrastruttura di un'organizzazione sono costituite dagli attacchi provenienti dall’interno della rete.

Gli attacchi interni che potrebbero causare potenzialmente i danni maggiori sono spesso quelli risultanti dalle attività di persone a cui sono assegnati i privilegi più alti, ad esempio gli amministratori di rete, o di una non adeguata configurazione dei sistemi di rete che consentono l’accesso ad informazioni pubbliche che non devono essere accedute.

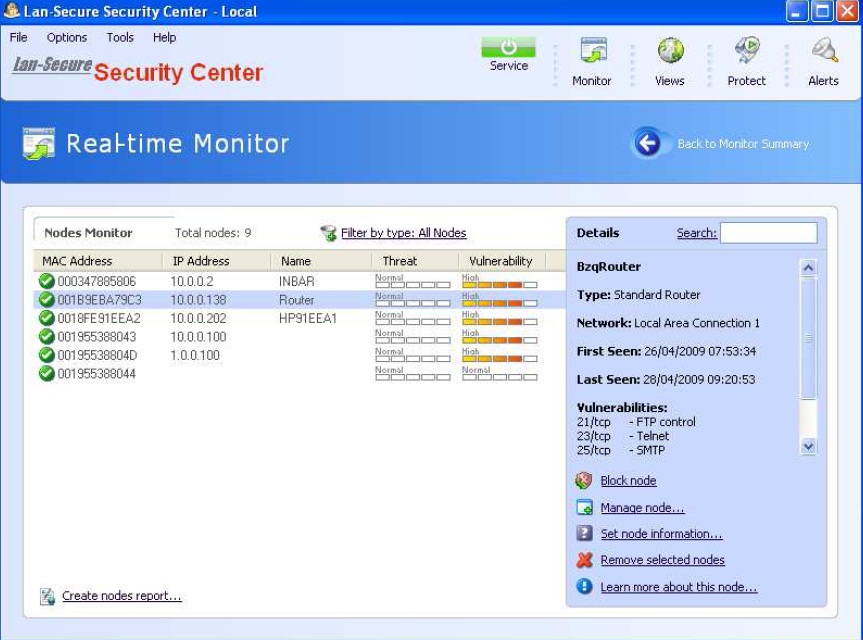

Per le organizzazioni che hanno l'obbligo di rispettare determinati vincoli normativi, la verifica della rete è un fattore essenziale. Con l'aumentare dei requisiti normativi richiesti da numerose istituzioni a livello mondiale, le organizzazioni hanno la necessità di effettuare un audit delle reti, controllare il possibile accesso alle risorse nonché individuare gli utenti che si connettono e si disconnettono dalla rete.

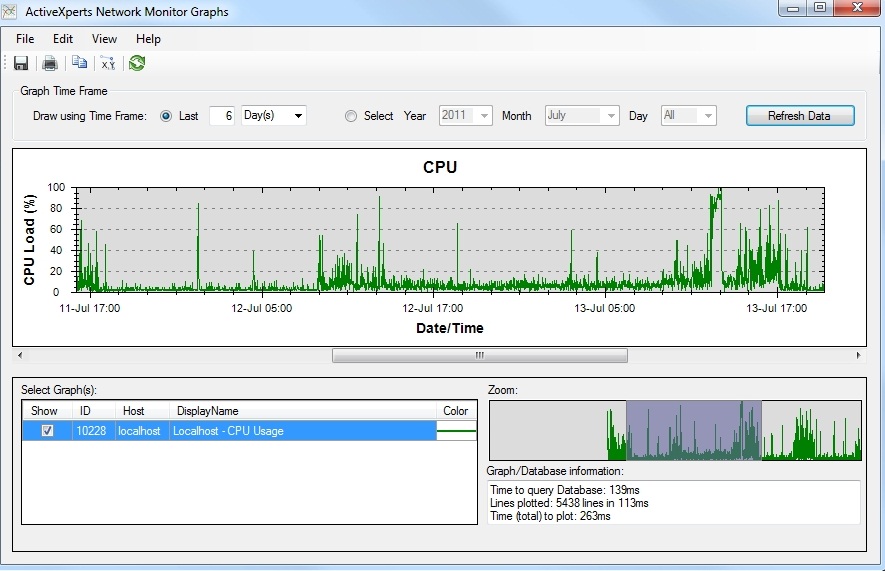

Il test viene effettuato senza creare rallentamenti sulle performance di rete, anzi con finalità di verificarle e di poterle migliorare e ottimizzare, identificando ad esempio i punti critici di consumo di banda, i protocolli più utilizzati (Broadcast-Multicast-Unicast), la topologia della rete e punti di criticità della stessa.

Dalla esperienza che Eternet S.r.l. ha maturato in questi anni nel realizzare audit di network & security assessment, sono emersi risultati sconcertanti, che evidenziano in modo incontrovertibile come gli attacchi interni possano potenzialmente causare i danni maggiori.

Forti di tale esperienza desideriamo metterla a disposizione degli IT Manager per verificare se una adeguata configurazione dei sistemi di rete consente di fatto l’accesso ad informazioni pubbliche ed a privilegi ai quali non bisognerebbe accedere.

La sicurezza di un sistema viene valutata dalla resistenza del suo anello più debole, per ottenere un sistema che riesca a garantire al meglio gli obbiettivi di sicurezza richiesti, bisogna valutare nelle varie componenti i rischi che si vengono a generare, tenendo conto dei livelli di protezione che vengono garantiti.

Le informazioni che consideriamo banali o di scarsa importanza, possono risultare invece estremamente interessanti per altri, spesso si ignora quale sovrabbondanza di dati passi tramite le legittime informazioni considerate pubbliche:

- versione di S.O.

- tipo e versione applicativi

- utenti e gruppi

- configurazione zone DNS

- configurazione SMTP

- servizi di informazioni erroneamente accessibili come SNMP, NetBIOS, sunrpc, finger

- protocolli non sicuri come FTP, POP3, HTTP

Tutti i servizi superflui e le informazioni che sono liberamente accessibili sono un potenziale problema per la sicurezza dell’intero sistema.

Attività:

Verifica delle performance e delle vulnerabilità della rete:

- Fornire una mappatura chiara e precisa dello stato della infrastruttura di rete IT

- Individuare i punti critici della rete Networking (sia LAN che WAN), indicare i correttivi da apportare e le possibili ottimizzazioni

- Verifica metodologie di accesso ad applicazioni e protocolli utilizzati

- Verifica condivisioni di rete non sicure

- Verifica compliant con normative vigenti

Analisi Cablaggio strutturato

Il servizio di Analisi del Cablaggio Strutturato ha l’obiettivo di verificare l’adeguatezza e le potenzialità dell’infrastruttura passiva della rete installata. La relazione finale, presentata al Cliente, consente di conoscere le condizioni attuali della propria rete passiva, di indicarne i punti di criticità e di valutare le azioni correttive da apportare.

Analisi della vulnerabilità di Rete

Il servizio di Analisi della Vulnerabilità della LAN/WAN consente di evidenziare le maggiori criticità dell’ infrastruttura.

L’aggregazione dei dati raccolti documentati in un apposito report, vengono presentati e discussi con il Cliente evidenziando i punti di vulnerabilità della rete analizzata e le eventuali azioni correttive per la risoluzione delle criticità riscontrate.

CED

Verifica della struttura CED in merito a distribuzione alimentazione elettrica, condizionamento e impianti di sicurezza.

Analisi del Traffico di Rete

Tramite l’uso di idonei strumenti informatici si effettua verifica sulle informazioni pubbliche che transitano sulla rete a livello di dominio di broadcast.

Analisi della rete wireless

Saranno verificate anche le reti wireless, il loro grado di performance e sicurezza. Il servizio di Analisi della Rete Wireless effettua il rilevamento dei parametri caratteristici dell’ infrastruttura di rete “senza fili” secondo gli standard 802.11 a/b/g. I dati raccolti verranno elaborati e aggregati in un report oggetto di approfondimento con il Cliente al fine di evidenziare le eventuali azioni necessarie all’ ottimizzazione delle performance della rete wireless.

Conclusioni:

La relazione finale di un Audit garantisce una conoscenza approfondita del proprio sistema informatico e delle sue vulnerabilità insieme ai consigli giusti per porvi rimedio.

Credete, è molto meglio conoscere i problemi della propria rete prima che lo facciano gli altri!!!